I. Tổng quan

1. Giới thiệu về Access list

a. Access List

Access List là một công cụ đặc biệt trên hệ điều hành Cisco. ACL là một danh sách điều khiển truy nhập dùng để lọc gói tin lớp 3 và phân loại dữ liệu.

Phân loại dữ liệu được áp dụng cho các dịch vụ: NAT, Distribute-list, VPN

Lọc gói tin lớp 3. Đóng vai trò là một chốt canh khi gán vào một cổng của Router, chốt canh sẽ cho phép dữ liệu đi qua hay bị chặn.

Access list đơn thuần chỉ là một danh sách, nếu chúng ta không áp vào đâu hoặc sử dụng vào mục đích gì thì sẽ không có tác dụng.

b. Access list dùng để lọc gói tin lớp 3

Xét sơ đồ mạng như sau

Chỉ cho phép mạng 192.168.1.0/24 đi ra Internet thông qua cổng S0/1/0. Access list sẽ có 2 từ khóa: Permit (cho phép) và Deny (chặn)

=> Câu lệnh: R1(config)#access-list 10 permit 192.168.1.0 0.0.0.255 (trong đó: 0.0.0.255 là wildcard mask).

Access-list khởi tạo lên không có tác dụng mà phải đặt lên cổng. Ở đây ta đặt lên cổng S0/1/0 theo chiều Out

=> Câu lệnh:

R1(config)# int f0/0

R1(config-if)# ip access-group 10 out

Cách thức làm việc của Access list

Khi các máy bên trong mạng 192.168.1.0 gửi gói tin ra ngoài Internet dữ liệu sẽ chuyển tới Router và chuyển ra cổng bên ngoài là S0/1/0. Lúc này dữ liệu sẽ gặp chốt Access-list, Access-list sẽ kiểm tra thấy Permit mạng 192.168.1.0 nên nó cho phép đi qua.

Khi các máy bên mạng 192.168.2.0 đi ra Access-list trên cổng S0/1/0 sẽ kiểm tra, nó không thấy mạng này trong danh sách cho phép đi qua nên sẽ hủy bỏ.

Chú ý:

Access list theo chiều Out là quản lý dữ liệu từ bên trong ra.

Access list teo chiều In là quản lý dữ liệu từ bên ngoài đi vào.

Trên mỗi cổng của Access list chỉ được gán một Access list theo một chiều ( khi đã viết mệnh đề và gán cho mạng 192.168.1.0 theo chiều Out, nếu ta viết mệnh đề gán cho mạng 192.168.2.0 cũng đặt trên cổng S0/1/0 và theo chiều Out sẽ không có kết quả).

Nếu đã gán mạng 192.168.1.0 theo chiều Out để giám sát trên cổng S0/1/0 thì ta có thể gán chiều In để giám sát lưu lượng vào cho mạng 192.168.2.0

2. Tìm hiểu về các loại Access List

a. Standard Access list ( AL tiêu chuẩn)

Chỉ kiểm tra IP nguồn (Source IP) của gói tin đi tới

R(config)# access-list n [permit | deny] địa chỉ IP wildcard (n của dạng Stanrd chạy từ 1 tới 99)

=> Gán vào cổng theo chiều nào:

R1(config)# int f0/0

R1(config-if)# ip access-group n [in, out]

Ví dụ: Cấm mạng 192.168.1.0/24 truy cập vào mạng 192.168.20.1

R2(config)# access-list 1 deny 192.168.1.0 0.0.0.255

=> Gán vào cổng f0/1 theo chiều out :

R1(config)# int f0/1

R1(config-if)# ip access-group n out

Bảng Access list sẽ xét cấp độ ưu tiên từ các dòng bên trên rồi mới xuống các dòng bên dưới

R(config)# access-list 1 deny 192.168.1.0 0.0.0.255 (dòng này thực thi trước)

R(config)# access-list 1 permit any (Sau khi thực hiện yêu cầu trên thì dòng này mới đến lượt)

R(config)# access-list 1 deny any (dòng này mặc định luôn bật ở cuối cùng trong access list)

Khi viết Access list phải chú ý thứ tự các dòng để thiết lập. Khi đã viết rồi chúng ta không thể sửa được mà chỉ bỏ access list đó đi (dùng lệnh no access list 1).

b. Extanded Access list (AL mở rộng)

Câu lệnh khởi tạo

R(config)# access-list n [permit/deny] protocol Source.IP Wildcard [eq | lt | gt Source Port] Des.IP Wildcard [ Des.Port eq | lt | gt]]

eq: equal (bằng)

lt: less than (ít hơn)

gt: greater than (nhiều hơn)

n chạy từ 100 tới 199

Gán vào cổng theo chiều nào:

R1(config)# int s0/1/0

R1(config-if)# ip access-group n [in, out]

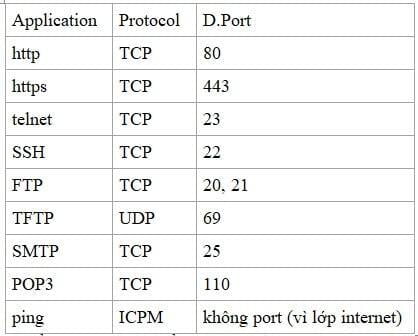

Protocol

Ta có thể áp được trên 4 cổng là: R1 (f0/0, s0/1/0), R2 (S0/2/0, F0/1). Nên đặt ở cổng gần nhất thì sẽ không phải mất quảng đường chạy và chiếm băng thông

Ví dụ1: Viết một Access list cấm toàn bộ mạng 192.168.1.0/24 truy cập tới Server 192.168.20.6/24 theo giao thức Web:

R1(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.20.6 0.0.0.0 eq 80

R1(config)#access-list 100 permit ip any any (những gì không chặn sẽ cho đi qua)

Gán vào cổng theo chiều In:

R1(config)# int f0/0

R1(config-if)# ip access-group n in (chiều in vì các máy mạng 192.168.1.0 sẽ đi vào Router cổng F0/0, chiều Out S0/1/0)

Ví dụ 2: Viết Access list cấm mạng 192.168.1.0/24 và 192.168.2.0/24 truy cập tới Server 192.168.20.6/24 theo giao thức Web, TFTP:

R1(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.20.6 0.0.0.0 eq 80

R1(config)#access-list 100 deny udp 192.168.2.0 0.0.0.255 192.168.20.6 0.0.0.0 eq 69

R1(config)#access-list 100 permit ip any any (những gì không chặn sẽ cho đi qua)

Gán vào cổng theo chiều Out:

R1(config)# int s0/1/0

R1(config-if)# ip access-group n out (chiều in vì các máy mạng 192.168.1.0 sẽ đi vào Router cổng F0/0, chiều Out S0/1/0)

Cách viết ngắn gọn

Viết đầy đủ:

R1(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.20.6 0.0.0.0 eq 80

Viết ngắn gọn:

R1(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 host 192.168.20.6 eq 80

Viết chặn Ping:

R1(config)# access-list 100 deny ICMP 192.168.1.0 0.0.0.255 host 192.168.20.6

Ví dụ 3: Cấm toàn bộ mạng 192.168.1.0 telnet tới R2 (có thể tới mọi router nhưng trừ R2).

R2(config)# access-list 2 deny 192.168.1.0 0.0.0.255

R2(config)# access-list 2 permit any

R2(config)# line vty 0 4

R2(config-line)#access-class 2 in

3. Named ACL

Cú pháp khai báo

R(config)# ip access-list [Standard | Extanded] tên ACL

R(config-std-name)# [sequence] permit hoặc deny (....) (đoạn sau giống như bình thường)

Đặt vào cổng:

R(config)# int s0/1/0

R(config-ip)# ip access-group tên ACL [int | out]

Không khai báo số Access list nó vẫn tự động tạo ra giữa dòng trên và dòng dưới là tăng lên 10 đơn vị.

4. Câu lệnh kiểm tra

R# show access-list

R# Show ip interface f0/1 (để kiểm tra cổng nào có đặt Access list)

II. Thực hành

1. Cấu hình IPv4 Standard ACL

a. Yêu cầu chuẩn bị

3 Router Cisco 1941

2 Cisco Catalyst Switch 2950-24

2 PC

Dây cáp Fast Ethernet,Serial

b. Yêu cầu nội dung

Đấu nối thiết bị như sơ đồ

Cấu hình cơ bản cho các Router

Cấu hình các Interface trên các Router

Cấu hình định tuyến EIGRP trên các Router:R1, R2, ISP

Cấu hình Standard ACL

Kiểm tra ACL

c. Video hướng dẫn

2. Cấu hình IPv4 Extended ACL

a. Yêu cầu chuẩn bị

3 Router Cisco 1941

2 Catalyst Switch Cisco 2950-24

1 Server

2 PC

Dây cáp Fast Ethernet, Serial

b. Nội dung thực hiện

Đấu nối thiết bị như sơ đồ

Cấu hình trên các Router

Cấu hình các Interface trên các Router: Serial, GigabitEtherrmet.

Cấu hình định tuyến EIGRP trên các Router: R1, R2, ISP

Cấu hình Extended ACL

Kiểm tra ACL

c. Video hướng dẫn

3. Cấu hình IPv6 ACL

a. Yêu cầu chuẩn bị

3 Router Cisco 1941

3 Cisco Catalyst Switch 2950-24

3 PC

Dây cáp Fast Ethernet,Serial

b. Yêu cầu nội dung

Đấu nối thiết bị như sơ đồ

Cấu hình cơ bản cho Router

Cấu hình IPv6 các Interface trên các Router

Cấu hình định tuyến tĩnh IPv6 trên các Router:R1, R2, R3

Cấu hình ACL IPv6

Kiểm tra ACL

c. Video hướng dẫn

-----&-----&-----

Để quay về danh sách các bài phần Network các bạn chọn link sau

https://www.quantrimangdn.com/blogs/post/tong-hop-cac-bai-phan-network